有时候,犯罪分子会故意损坏手机来破坏数据。比如粉碎、射击手机或是直接扔进水里,但取证专家仍然可以找到手机里的证据。

如何获取损坏了的手机中的数据呢?

图1:在炮火中损坏的手机

访问手机的存储芯片

损坏的手机可能无法开机,并且数据端口无法正常工作,因此,可以使用硬件和软件工具直接访问手机的存储芯片。一些原本被骇客使用的工具,也可以合法地用作调查的一部分。

那么产生的结果是准确的吗?研究人员将数据加载到了10种流行的手机型号上。然后,他们自己或外部专家进行了数据提取,以此测试,提取的数据是否与原始数据完全匹配,并且没有任何变化。

方法

为了使研究准确,研究人员不能将大量数据直接打包到手机上。他们选择以人们通常的习惯添加数据,比如拍照、发送消息、使用Facebook、LinkedIn和其他社交媒体应用程序。他们还输入了具有多个中间名和格式奇奇怪怪的地址与联系人,以此查看在检索数据时是否会遗漏或丢失部分数据。此外,他们还开着手机GPS,开着车在城里转来转去,获取GPS数据。

研究人员将数据加载到手机上之后,使用了两种方法来提取数据。

第一种方法:JTAG

许多电路板都有小的金属抽头,可以访问芯片上的数据。研究人员充分地利用了这一点。

对于制造商来说,他们使用这些金属抽头来测试电路板,但是在这些金属抽头上焊接电线,调查人员就可以从芯片中提取数据。

这种方法被称为JTAG,主要用于联合任务行动组,也就是编码这种测试特性的协会。

第二种方法:chip-off(芯片提取)

芯片提取就是将芯片通过微小的金属引脚直接连接到电路板上的操作形式。要知道,在过去,专家们通常是将芯片轻轻地从板上拔下来并将它们放入芯片读取器中来实现数据获取的,但是金属引脚很细。一旦损坏它们,则获取数据就会变得非常困难甚至失败。

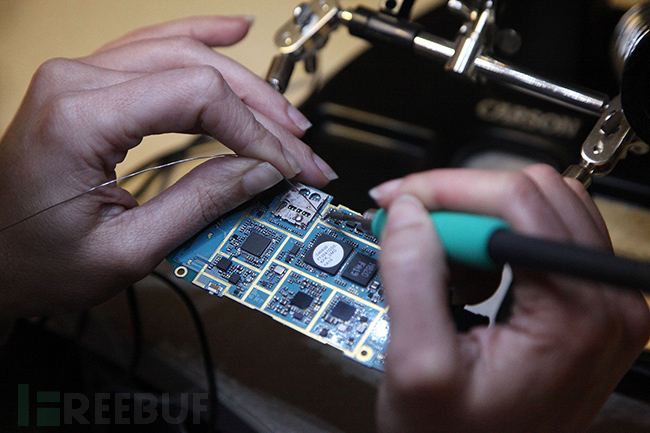

图2:数字取证专家通常可以使用JTAG方法从损坏的手机中提取数据

数据提取

几年前,专家发现,与其将芯片直接从电路板上拉下来,不如像从导线上剥去绝缘层一样,将它们放在车床上,磨掉板的另一面,直到引脚暴露出来。

这个方法看似很简单了,直到有人想出一种更简单的方法,也就是chip-off(芯片提取),这是the Fort Worth警察局数字取证实验室和Colorado一家名为VTO实验室的私人取证公司一起发现的,后者将提取的数据送到NIST(美国国家标准技术研究院)后,由研究院的计算机科学家对此进行了JTAG提取。

数据提取完成后,Ayers和Reyes-Rodriguez使用了八种不同的取证软件工具来提取原始数据、生成联系人、位置、文本、照片和社交媒体数据等。然后,他们将这些数据与最初加载到每部手机上的数据进行了比较。

比较结果表明,JTAG和Chip-off均提取了数据而没有对其进行更改,但是某些软件工具比其他工具更擅长理解数据,尤其是那些来自社交媒体应用程序中的数据。

有时候,犯罪分子会故意损坏手机来破坏数据。比如粉碎、射击手机或是直接扔进水里,但取证专家仍然可以找到手机里的证据。

如何获取损坏了的手机中的数据呢?

图1:在炮火中损坏的手机

访问手机的存储芯片

损坏的手机可能无法开机,并且数据端口无法正常工作,因此,可以使用硬件和软件工具直接访问手机的存储芯片。一些原本被骇客使用的工具,也可以合法地用作调查的一部分。

那么产生的结果是准确的吗?研究人员将数据加载到了10种流行的手机型号上。然后,他们自己或外部专家进行了数据提取,以此测试,提取的数据是否与原始数据完全匹配,并且没有任何变化。

方法

为了使研究准确,研究人员不能将大量数据直接打包到手机上。他们选择以人们通常的习惯添加数据,比如拍照、发送消息、使用Facebook、LinkedIn和其他社交媒体应用程序。他们还输入了具有多个中间名和格式奇奇怪怪的地址与联系人,以此查看在检索数据时是否会遗漏或丢失部分数据。此外,他们还开着手机GPS,开着车在城里转来转去,获取GPS数据。

研究人员将数据加载到手机上之后,使用了两种方法来提取数据。

第一种方法:JTAG

许多电路板都有小的金属抽头,可以访问芯片上的数据。研究人员充分地利用了这一点。

对于制造商来说,他们使用这些金属抽头来测试电路板,但是在这些金属抽头上焊接电线,调查人员就可以从芯片中提取数据。

这种方法被称为JTAG,主要用于联合任务行动组,也就是编码这种测试特性的协会。

第二种方法:chip-off(芯片提取)

芯片提取就是将芯片通过微小的金属引脚直接连接到电路板上的操作形式。要知道,在过去,专家们通常是将芯片轻轻地从板上拔下来并将它们放入芯片读取器中来实现数据获取的,但是金属引脚很细。一旦损坏它们,则获取数据就会变得非常困难甚至失败。

图2:数字取证专家通常可以使用JTAG方法从损坏的手机中提取数据

数据提取

几年前,专家发现,与其将芯片直接从电路板上拉下来,不如像从导线上剥去绝缘层一样,将它们放在车床上,磨掉板的另一面,直到引脚暴露出来。

这个方法看似很简单了,直到有人想出一种更简单的方法,也就是chip-off(芯片提取),这是the Fort Worth警察局数字取证实验室和Colorado一家名为VTO实验室的私人取证公司一起发现的,后者将提取的数据送到NIST(美国国家标准技术研究院)后,由研究院的计算机科学家对此进行了JTAG提取。

数据提取完成后,Ayers和Reyes-Rodriguez使用了八种不同的取证软件工具来提取原始数据、生成联系人、位置、文本、照片和社交媒体数据等。然后,他们将这些数据与最初加载到每部手机上的数据进行了比较。

比较结果表明,JTAG和Chip-off均提取了数据而没有对其进行更改,但是某些软件工具比其他工具更擅长理解数据,尤其是那些来自社交媒体应用程序中的数据。

- 上一篇:2019年度勒索病毒专题报告

- 下一篇:网络“生死”战:谈医疗行业的网络安全隐患

- [ 2022-08-08 ] 天帷动态│沈昌祥院士莅临天帷信安考察指导

- [ 2025-04-03 ] 成立技术服务中心!中检天帷与中国中检华南区域共绘融合发展新蓝图

- [ 2025-03-31 ] 天帷动态丨安泉数智CEO、浙江大学研究员黄进到中检天帷参观交流

- [ 2025-03-31 ] 团结、拼搏、超越——中检天帷2025年首场五人制男子足球赛热血收官

- [ 2025-03-27 ] 天帷动态丨中检天帷与中国中检吉林公司开展业务交流

- [ 2025-03-26 ] 天帷动态丨甘肃赛飞安全科技有限公司总经理杜建斌一行到中检天帷参观交流

- [ 2025-03-24 ] 《网络安全等级测评报告模版(2025版)》更新解读