伊朗黑客已将Pulse Secure、Fortinet、Palo Alto Networks和Citrix VPN定位为入侵大型公司的工具。

2019年,大量企业VPN服务器被披露严重安全漏洞,例如Pulse Secure,Palo Alto Networks,Fortinet和Citrix出售的服务器。

根据网络安全公司ClearSky发布的一份新报告,去年,伊朗政府支持的黑客组织将利用VPN漏洞作为头等大事,以渗透世界各地的公司并植入后门。报告显示,IT、电信、石油和天然气、航空、政府以及安全行业相关的企业都是伊朗黑客的攻击目标。

公开披露几小时后发生了攻击

伊朗黑客组织完全不是想象中那么不够老练,他们和俄罗斯等国家黑客组织一样复杂。ClearSky表示:“伊朗APT组织已经发展出良好的技术进攻能力,并且能够在相对较短的时间内利用0day漏洞。”

在某些情况下,伊朗APT组织能够在漏洞被公开披露后数小时内完成VPN漏洞利用。

在2019年,伊朗APT迅速利用了Pulse Secure“Connect”VPN (CVE-2019-11510) 、Fortinet FortiOS VPN 漏洞 (CVE-2018-13379) 和 Palo Alto Networks“Global Protect”VPN 漏洞 (CVE-2019-1579)。

尽管对这些系统的攻击始于去年夏天,当时有关这些安全漏洞的详细信息也已经被公开,但直到2020年这类攻击仍在继续。

此外,随着其他VPN漏洞的详细信息被公开,伊朗APT也在攻击中利用了这些漏洞(思杰“ADC”VPN 中的漏洞,CVE-2019-19781)。

入侵企业,植入后门

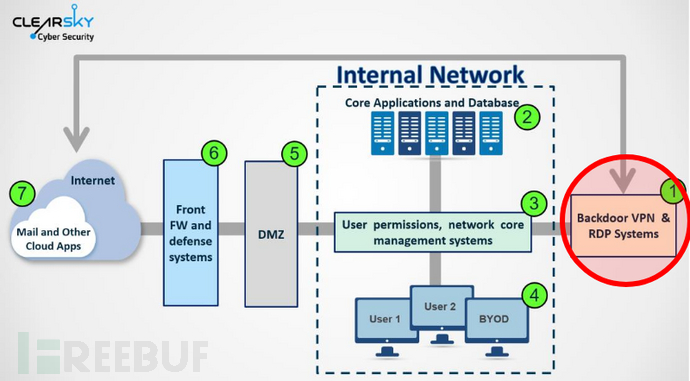

根据ClearSky的报告,这些攻击的目的是破坏企业网络,在其内部系统中横向移动并植入后门以供日后利用。

攻击的第一阶段(攻陷)针对的是VPN,而第二阶段(横向运动)则涉及到全面的工具和技术,这些显示了伊朗APT近年来的发展水平提升。

例如,黑客滥用已知的技术,通过“StickyKeys”辅助工具在Windows系统上获得管理员权。他们还利用了JuicyPotato和Invoke the Hash等开源黑客工具,使用了诸如Putty,Plink,Ngrok,Serveo或FRP之类的合法系统管理员软件。

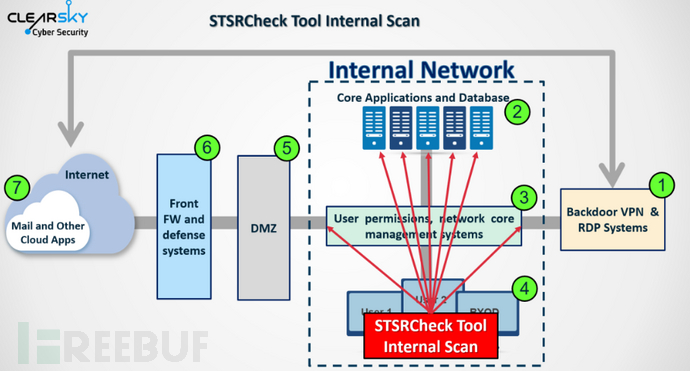

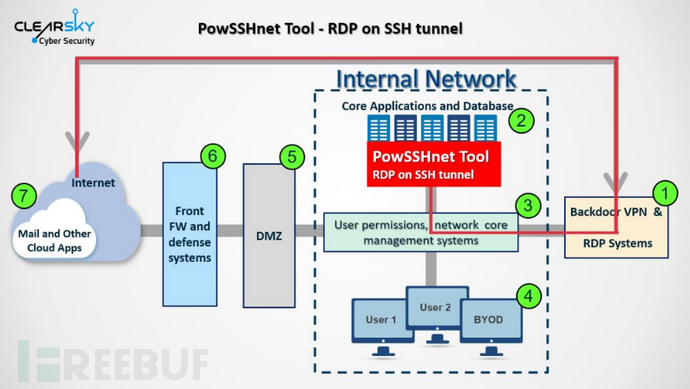

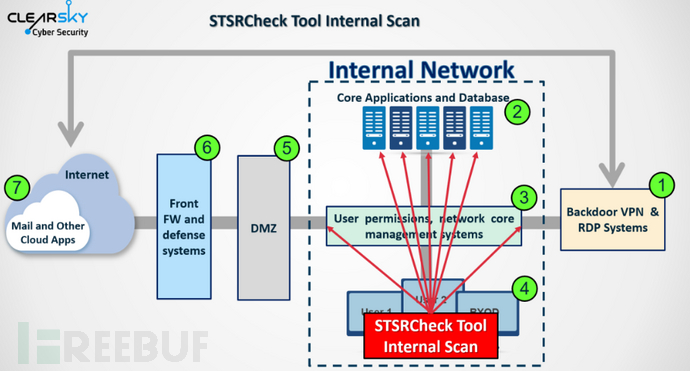

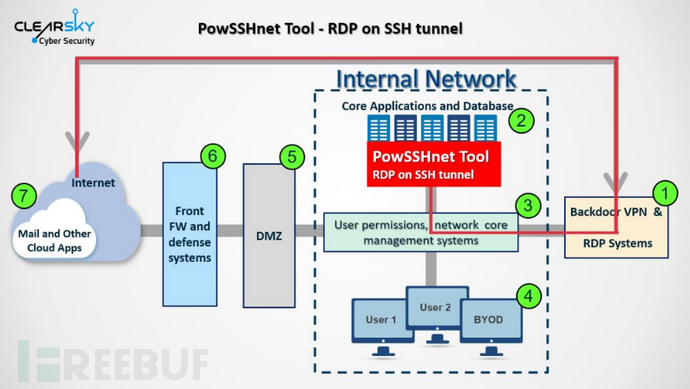

此外,在黑客找不到开源工具或本地实用程序来帮助其进行攻击的情况下,他们还能开发定制化恶意软件。ClearSky就发现了伊朗APT使用的工具:

STSRCheck:自行开发的数据库和开放端口映射工具。

POWSSHNET:自行开发的后门恶意软件,用于RDP-over-SSH隧道。

Custom VBScripts:用于从命令和控制(C2或C&C)服务器下载TXT文件并将这些文件统一到可移植可执行文件的脚本。

cs.exe上基于套接字的后门:用于打开到硬编码IP地址的基于套接字连接的EXE文件。

Port.exe:扫描预定义端口以查找IP地址的工具。

多个APT合而为一

ClearSky报告的另一个启示是,伊朗各组织似乎也在合作,并作为一个整体行动,这在过去是不曾有过的。此前关于伊朗黑客活动的报告详细描述了不同的活动集群,但通常都是一个单一的小组活动。

ClearSky的报告强调,针对全球VPN服务器的攻击似乎是至少三个伊朗APT的联合行为,即APT33(Elfin,Shamoon)、APT34(Oilrig)和APT39(Chafer)。

数据清除攻击

当前,这些攻击的目的似乎是执行侦察和为监视目的而部署后门。但是,ClearSky担心将来所有这些受感染的企业网络的访问也可能会被武器化,被部署可能破坏公司网络和业务运营的数据擦除恶意软件。这些担心很可能变成现实。2019年9月以来,已经发现了两种新型的数据擦除恶意软件(ZeroCleare和Dustman)并被指与伊朗黑客有关。

此外,也不排除伊朗黑客可能利用对受感染公司的访问权对其客户进行供应链攻击。这一理论得到以下事实的支持:FBI在本月早些时候向美国私营部门发出了安全警报,警示正在针对软件供应链公司的持续攻击,“包括支持全球能源产出、传输和分发的工控系统的实体。”过去,工控和能源行业一直是伊朗APT的攻击目标。

FBI的同一警报还指出,这些攻击中部署的恶意软件与伊朗APT33组织先前使用的代码之间存在关联,强烈暗示伊朗黑客可能是这些攻击的幕后黑手。

此外,对巴林国家石油公司Bapco的攻击也使用了ClearSky在其报告中描述的“攻陷VPN->横向移动”策略。

ClearSky警示,尽管攻击过去了几个月,这些最终修补了VPN服务器的公司也应该扫描其内部网络,以检查是否被攻陷的迹象。同时,报告里还提出了安全团队可以用来扫描日志和内部系统以判断伊朗黑客组织入侵迹象的受陷指标 (IOCs)。

新的VPN漏洞

此外,考虑到ClearSky报告的结论,我们还可以预测,一旦由新的VPN漏洞公开,伊朗的APT会马上利用该漏洞。这也意味着伊朗APT很可能会在针对SonicWall SRA和SMA VPN服务器,因为不久前安全研究人员公布了影响这两个产品的六个漏洞的详细信息。

伊朗黑客已将Pulse Secure、Fortinet、Palo Alto Networks和Citrix VPN定位为入侵大型公司的工具。

2019年,大量企业VPN服务器被披露严重安全漏洞,例如Pulse Secure,Palo Alto Networks,Fortinet和Citrix出售的服务器。

根据网络安全公司ClearSky发布的一份新报告,去年,伊朗政府支持的黑客组织将利用VPN漏洞作为头等大事,以渗透世界各地的公司并植入后门。报告显示,IT、电信、石油和天然气、航空、政府以及安全行业相关的企业都是伊朗黑客的攻击目标。

公开披露几小时后发生了攻击

伊朗黑客组织完全不是想象中那么不够老练,他们和俄罗斯等国家黑客组织一样复杂。ClearSky表示:“伊朗APT组织已经发展出良好的技术进攻能力,并且能够在相对较短的时间内利用0day漏洞。”

在某些情况下,伊朗APT组织能够在漏洞被公开披露后数小时内完成VPN漏洞利用。

在2019年,伊朗APT迅速利用了Pulse Secure“Connect”VPN (CVE-2019-11510) 、Fortinet FortiOS VPN 漏洞 (CVE-2018-13379) 和 Palo Alto Networks“Global Protect”VPN 漏洞 (CVE-2019-1579)。

尽管对这些系统的攻击始于去年夏天,当时有关这些安全漏洞的详细信息也已经被公开,但直到2020年这类攻击仍在继续。

此外,随着其他VPN漏洞的详细信息被公开,伊朗APT也在攻击中利用了这些漏洞(思杰“ADC”VPN 中的漏洞,CVE-2019-19781)。

入侵企业,植入后门

根据ClearSky的报告,这些攻击的目的是破坏企业网络,在其内部系统中横向移动并植入后门以供日后利用。

攻击的第一阶段(攻陷)针对的是VPN,而第二阶段(横向运动)则涉及到全面的工具和技术,这些显示了伊朗APT近年来的发展水平提升。

例如,黑客滥用已知的技术,通过“StickyKeys”辅助工具在Windows系统上获得管理员权。他们还利用了JuicyPotato和Invoke the Hash等开源黑客工具,使用了诸如Putty,Plink,Ngrok,Serveo或FRP之类的合法系统管理员软件。

此外,在黑客找不到开源工具或本地实用程序来帮助其进行攻击的情况下,他们还能开发定制化恶意软件。ClearSky就发现了伊朗APT使用的工具:

STSRCheck:自行开发的数据库和开放端口映射工具。

POWSSHNET:自行开发的后门恶意软件,用于RDP-over-SSH隧道。

Custom VBScripts:用于从命令和控制(C2或C&C)服务器下载TXT文件并将这些文件统一到可移植可执行文件的脚本。

cs.exe上基于套接字的后门:用于打开到硬编码IP地址的基于套接字连接的EXE文件。

Port.exe:扫描预定义端口以查找IP地址的工具。

多个APT合而为一

ClearSky报告的另一个启示是,伊朗各组织似乎也在合作,并作为一个整体行动,这在过去是不曾有过的。此前关于伊朗黑客活动的报告详细描述了不同的活动集群,但通常都是一个单一的小组活动。

ClearSky的报告强调,针对全球VPN服务器的攻击似乎是至少三个伊朗APT的联合行为,即APT33(Elfin,Shamoon)、APT34(Oilrig)和APT39(Chafer)。

数据清除攻击

当前,这些攻击的目的似乎是执行侦察和为监视目的而部署后门。但是,ClearSky担心将来所有这些受感染的企业网络的访问也可能会被武器化,被部署可能破坏公司网络和业务运营的数据擦除恶意软件。这些担心很可能变成现实。2019年9月以来,已经发现了两种新型的数据擦除恶意软件(ZeroCleare和Dustman)并被指与伊朗黑客有关。

此外,也不排除伊朗黑客可能利用对受感染公司的访问权对其客户进行供应链攻击。这一理论得到以下事实的支持:FBI在本月早些时候向美国私营部门发出了安全警报,警示正在针对软件供应链公司的持续攻击,“包括支持全球能源产出、传输和分发的工控系统的实体。”过去,工控和能源行业一直是伊朗APT的攻击目标。

FBI的同一警报还指出,这些攻击中部署的恶意软件与伊朗APT33组织先前使用的代码之间存在关联,强烈暗示伊朗黑客可能是这些攻击的幕后黑手。

此外,对巴林国家石油公司Bapco的攻击也使用了ClearSky在其报告中描述的“攻陷VPN->横向移动”策略。

ClearSky警示,尽管攻击过去了几个月,这些最终修补了VPN服务器的公司也应该扫描其内部网络,以检查是否被攻陷的迹象。同时,报告里还提出了安全团队可以用来扫描日志和内部系统以判断伊朗黑客组织入侵迹象的受陷指标 (IOCs)。

新的VPN漏洞

此外,考虑到ClearSky报告的结论,我们还可以预测,一旦由新的VPN漏洞公开,伊朗的APT会马上利用该漏洞。这也意味着伊朗APT很可能会在针对SonicWall SRA和SMA VPN服务器,因为不久前安全研究人员公布了影响这两个产品的六个漏洞的详细信息。